[ad_1]

Avec la grande surface d’attaque de l’IoT et le manque de sécurité inhérent, les pirates ont plus d’opportunités d’entrer dans les réseaux d’une organisation. L’industrie de l’IoT ne dispose pas d’un ensemble clair de normes de sécurité permettant aux développeurs et aux fabricants d’intégrer une sécurité cohérente, mais il existe de nombreuses bonnes pratiques en matière de sécurité. Les administrateurs informatiques peuvent avoir des difficultés à suivre et à mettre à jour les appareils, qui peuvent rester sur le terrain pendant de nombreuses années.

Les pirates analysent les réseaux à la recherche d’appareils et de vulnérabilités connues et utilisent de plus en plus de ports non standard pour accéder au réseau. Une fois qu’ils ont accès à l’appareil, il est plus facile d’éviter la détection via un logiciel malveillant sans fichier ou une mémoire logicielle sur l’appareil.

Il existe cinq menaces de sécurité IoT courantes que les administrateurs informatiques doivent traiter dans leurs déploiements IoT, puis mettre en œuvre des stratégies pour les prévenir.

1. Botnets IoT

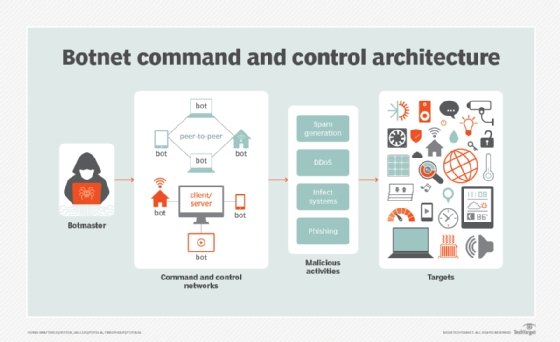

Après d’importantes attaques de botnet comme Mirai en 2016, les développeurs, administrateurs et responsables de la sécurité IoT n’oublieront pas de prendre des mesures pour empêcher ce type d’attaque. Les orchestrateurs de botnet considèrent les appareils IoT comme une cible attrayante en raison de la faiblesse des configurations de sécurité et de la quantité d’appareils pouvant être consignés vers un botnet utilisé pour cibler les organisations.

Un attaquant peut infecter un appareil IoT avec des logiciels malveillants via un port non protégé ou des escroqueries de phishing et le coopter dans un botnet IoT utilisé pour lancer des cyberattaques massives. Les pirates peuvent facilement trouver du code malveillant sur Internet qui détecte les machines sensibles ou masque le code de la détection avant qu’un autre module de code ne signale aux appareils de lancer une attaque ou de voler des informations. Les botnets IoT sont fréquemment utilisés pour les attaques par déni de service distribué (DDoS) pour submerger le trafic réseau d’une cible.

La détection des attaques par botnet n’est pas facile, mais les administrateurs informatiques peuvent prendre plusieurs mesures pour protéger les appareils, comme la tenue d’un inventaire de chaque appareil. Les organisations doivent suivre les mesures de cybersécurité de base, telles que l’authentification, les mises à jour et correctifs réguliers, et la confirmation que les appareils IoT répondent aux normes et protocoles de sécurité avant que les administrateurs les ajoutent au réseau. La segmentation du réseau peut bloquer les appareils IoT pour protéger le réseau contre un appareil compromis. Les administrateurs informatiques peuvent surveiller l’activité du réseau pour détecter les botnets et ne doivent pas oublier de planifier l’ensemble du cycle de vie de l’appareil, y compris la fin de vie.

2. Menaces DNS

De nombreuses entreprises utilisent l’IoT pour collecter des données sur des machines plus anciennes qui n’ont pas toujours été conçues avec des normes de sécurité plus récentes. Lorsque les entreprises combinent des appareils hérités avec l’IoT, cela peut exposer le réseau à des vulnérabilités d’appareils plus anciens. Les connexions d’appareils IoT reposent souvent sur DNS, un système de dénomination décentralisé des années 1980, qui pourrait ne pas gérer l’échelle des déploiements IoT qui peuvent atteindre des milliers d’appareils. Les pirates peuvent utiliser les vulnérabilités DNS dans les attaques DDoS et le tunnel DNS pour obtenir des données ou introduire des logiciels malveillants.

Les administrateurs informatiques peuvent s’assurer que les vulnérabilités DNS ne deviennent pas une menace pour la sécurité IoT avec les extensions de sécurité du système de noms de domaine (DNSSEC). Ces spécifications sécurisent le DNS grâce à des signatures numériques qui garantissent que les données sont exactes et non modifiées. Lorsqu’un appareil IoT se connecte au réseau pour une mise à jour logicielle, DNSSEC vérifie que la mise à jour va là où elle est censée aller sans redirection malveillante. Les organisations doivent mettre à niveau les normes de protocole, y compris le transport de télémétrie MQ, et vérifier la compatibilité des mises à niveau de protocole avec l’ensemble du réseau. Les administrateurs informatiques peuvent utiliser plusieurs services DNS pour la continuité et une couche de sécurité supplémentaire.

3. Ransomware IoT

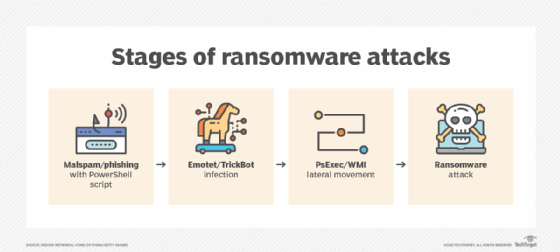

À mesure que le nombre d’appareils non sécurisés connectés aux réseaux d’entreprise augmente, les attaques de ransomwares IoT augmentent également. Les pirates informatiques infectent les appareils avec des logiciels malveillants pour les transformer en botnets qui sondent les points d’accès ou recherchent des informations d’identification valides dans le micrologiciel de l’appareil qu’ils peuvent utiliser pour accéder au réseau.

Avec l’accès au réseau via un appareil IoT, les attaquants peuvent exfiltrer des données vers le cloud et menacer de conserver, supprimer ou rendre les données publiques à moins d’être payés. Parfois, le paiement n’est pas suffisant pour qu’une organisation récupère toutes ses données et le ransomware supprime automatiquement les fichiers malgré tout. Les ransomwares peuvent affecter les entreprises ou les organisations essentielles, telles que les services gouvernementaux ou les fournisseurs de produits alimentaires.

Les stratégies de base que les administrateurs informatiques peuvent adopter pour prévenir les attaques de ransomwares incluent l’évaluation des vulnérabilités des appareils avant le déploiement, la désactivation des services inutiles, les sauvegardes régulières des données, les procédures de reprise après sinistre, la segmentation du réseau et les outils de surveillance du réseau.

4. Sécurité physique IoT

Bien qu’il puisse sembler improbable que des attaquants accèdent physiquement à un appareil IoT, les administrateurs informatiques ne doivent pas oublier cette possibilité lorsqu’ils planifient une stratégie de sécurité IoT. Les pirates peuvent voler des appareils, les ouvrir et accéder aux circuits internes et aux ports pour pénétrer dans le réseau. Les administrateurs informatiques doivent uniquement déployer des appareils authentifiés et autoriser uniquement l’accès aux appareils autorisés et authentifiés.

Pour les mesures de sécurité physique, les organisations doivent placer les appareils dans un boîtier inviolable et supprimer toutes les informations sur les appareils que les fabricants pourraient inclure sur les pièces, telles que les numéros de modèle ou les mots de passe. Les concepteurs IoT doivent enterrer les conducteurs dans le circuit imprimé multicouche pour empêcher un accès facile par les pirates. Si un pirate informatique falsifie un appareil, il doit avoir une fonction de désactivation, telle qu’un court-circuit lorsqu’il est ouvert.

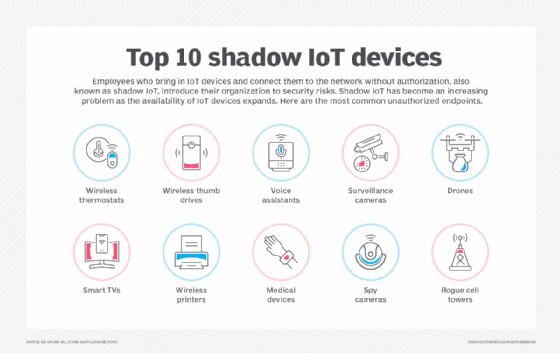

5. Shadow IoT

Les administrateurs informatiques ne peuvent pas toujours contrôler quels appareils se connectent à leur réseau, ce qui crée une menace de sécurité IoT appelée shadow IoT. Les appareils dotés d’une adresse IP, tels que les trackers de fitness, les assistants numériques ou les imprimantes sans fil, peuvent ajouter une commodité personnelle ou aider les employés dans leur travail, mais ils ne répondent pas nécessairement aux normes de sécurité d’une organisation.

Sans visibilité sur les appareils shadow IoT, les administrateurs informatiques ne peuvent pas garantir que le matériel et les logiciels disposent des fonctionnalités de sécurité de base ou surveiller les appareils pour détecter tout trafic malveillant. Lorsque les pirates accèdent à ces appareils, ils peuvent utiliser l’élévation de privilèges pour accéder aux informations sensibles sur le réseau de l’entreprise ou coopter les appareils pour une attaque de botnet ou DDoS.

Les administrateurs informatiques peuvent mettre en place des stratégies pour limiter la menace du shadow IoT lorsque les employés ajoutent des appareils au réseau. Il est également important pour les administrateurs de disposer d’un inventaire de tous les appareils connectés. Ils peuvent ensuite utiliser des outils de gestion d’adresses IP ou des outils de découverte de périphériques pour suivre toute nouvelle connexion, appliquer des politiques et isoler ou bloquer des périphériques inconnus.